¡Bienvenidos a nuestro artículo sobre el protocolo de verificación de correo remoto en el puerto 50/tcp! En el mundo de las comunicaciones en línea, el correo electrónico desempeña un papel fundamental en nuestras vidas. Pero, ¿alguna vez te has preguntado cómo funciona la verificación de correo remoto y cómo se lleva a cabo en el puerto 50/tcp? En este artículo, te invitamos a sumergirte en el fascinante mundo de este protocolo, explorando sus características, importancia y todo lo que necesitas saber para comprender su funcionamiento. ¡Prepárate para descubrir los secretos detrás de la verificación de correo remoto en el puerto 50/tcp!

Desvelando las claves: Descubre las características más esenciales de TCP en las redes informáticas

Protocolo de verificación de correo remoto en el puerto 50/tcp: Todo lo que debes saber

El protocolo de verificación de correo remoto en el puerto 50/tcp es una parte fundamental de las redes informáticas y del funcionamiento del correo electrónico. A través de este protocolo, se establece una comunicación segura entre los servidores de correo, permitiendo la verificación de las credenciales de los usuarios y la entrega eficiente de los mensajes.

En primer lugar, es importante destacar que el puerto 50/tcp está reservado específicamente para este protocolo de verificación de correo remoto. Esto significa que, cuando un servidor de correo intenta establecer una conexión con otro servidor para entregar un mensaje, utiliza este puerto para llevar a cabo la verificación necesaria.

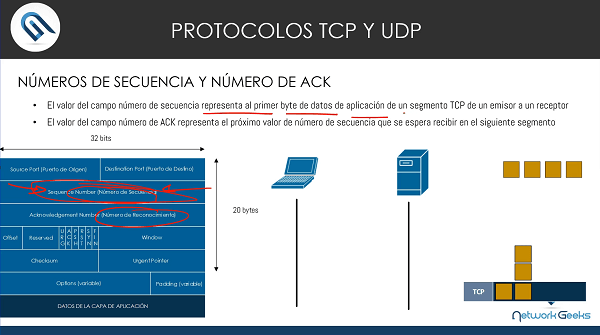

El protocolo de verificación de correo remoto en el puerto 50/tcp se basa en el uso del protocolo TCP (Transmission Control Protocol). TCP es uno de los protocolos más esenciales en las redes informáticas, ya que proporciona una comunicación confiable y orientada a la conexión entre diferentes dispositivos.

Desvelando las claves: Descubre las características más esenciales de TCP en las redes informáticas

TCP, o Transmission Control Protocol, es un protocolo fundamental en las redes informáticas. Su uso es esencial para garantizar una comunicación confiable y orientada a la conexión entre diferentes dispositivos en una red.

Una de las características más importantes de TCP es su capacidad para asegurar la entrega de los datos de manera confiable. Esto se logra a través de una serie de mecanismos, como la confirmación de recepción de los paquetes de datos y la retransmisión de aquellos que no fueron recibidos correctamente.

Además, TCP también es responsable de dividir los datos en pequeños paquetes antes de enviarlos a través de la red. Esto permite una transmisión más eficiente y asegura que los paquetes puedan ser reensamblados correctamente en el destino.

Otra característica esencial de TCP es su capacidad para establecer y mantener una conexión estable entre los dispositivos. Esto se logra a través de un proceso de negociación llamado «handshake» que permite a los dispositivos establecer los parámetros de la conexión antes de comenzar la transmisión de datos.

En resumen, TCP es un protocolo clave en las redes informáticas que garantiza una comunicación confiable y eficiente entre dispositivos. Su capacidad para asegurar la entrega de datos, dividirlos en paquetes y establecer conexiones estables lo convierte en una parte esencial de las redes modernas.

Descubre cómo el protocolo TCP impulsa la comunicación en las redes informáticas

Protocolo de verificación de correo remoto en el puerto 50/tcp: Todo lo que debes saber

En el vasto mundo de las redes informáticas, los protocolos juegan un papel fundamental para asegurar una comunicación eficiente y segura entre los dispositivos conectados. Uno de estos protocolos es el Protocolo de verificación de correo remoto en el puerto 50/tcp, una herramienta esencial en el intercambio de mensajes electrónicos.

El protocolo de verificación de correo remoto, también conocido como RVP (Remote Verification Protocol), opera en el puerto 50/tcp y se basa en el protocolo de control de transmisión (TCP) para impulsar la comunicación. El TCP es uno de los protocolos más utilizados en las redes informáticas debido a su confiabilidad y capacidad para establecer conexiones punto a punto.

El papel principal del RVP es verificar la disponibilidad y autenticidad de una dirección de correo electrónico remota antes de enviar un mensaje. Esto se logra a través de un proceso de intercambio de información entre el cliente y el servidor de correo. El cliente envía una solicitud de verificación al servidor, que luego responde indicando si la dirección de correo es válida o no.

Es importante destacar que el RVP en el puerto 50/tcp es solo uno de los muchos protocolos que se utilizan en el intercambio de correo electrónico. Otro protocolo ampliamente conocido es el Protocolo Simple de Transferencia de Correo (SMTP), que se encarga de la transferencia de mensajes entre servidores de correo.

La combinación del RVP y el TCP permite una comunicación confiable y segura en el envío de correos electrónicos. El TCP garantiza que los paquetes de datos se entreguen sin errores y en el orden correcto, mientras que el RVP verifica la validez de las direcciones de correo remoto, evitando el envío de mensajes a direcciones inexistentes o no autorizadas.

En resumen, el protocolo de verificación de correo remoto en el puerto 50/tcp desempeña un papel crucial en la comunicación segura y eficiente de los mensajes electrónicos. Al aprovechar las capacidades del TCP, este protocolo garantiza la autenticidad y disponibilidad de las direcciones de correo remoto, contribuyendo así a la eficiencia y fiabilidad del intercambio de correos electrónicos en las redes informáticas.

Descubre el funcionamiento del puerto TCP: la clave de las comunicaciones en redes informáticas

Protocolo de verificación de correo remoto en el puerto 50/tcp: Todo lo que debes saber

El protocolo de verificación de correo remoto en el puerto 50/tcp es una parte esencial del funcionamiento de las comunicaciones en redes informáticas. Este protocolo, también conocido como SMTP (Simple Mail Transfer Protocol), se utiliza para el envío y recepción de correos electrónicos a través de la red.

El puerto 50/tcp es el puerto estándar utilizado por SMTP para transmitir los datos del correo electrónico. Es importante destacar que este puerto es específico para la verificación de correo remoto, ya que existen otros puertos utilizados para diferentes propósitos en las comunicaciones de red.

El protocolo SMTP funciona siguiendo una serie de pasos bien definidos. En primer lugar, el cliente establece una conexión con el servidor de correo remoto a través del puerto 50/tcp. Una vez establecida la conexión, el cliente envía los comandos necesarios para autenticarse y verificar su identidad.

Una vez autenticado, el cliente puede enviar el correo electrónico al servidor mediante el comando «MAIL FROM:». A continuación, el servidor de correo remoto verifica la dirección de destino y, si es válida, acepta el mensaje mediante el comando «RCPT TO:». Si todo es correcto, el cliente envía el contenido del mensaje utilizando el comando «DATA».

Una vez que el servidor de correo remoto ha recibido el mensaje completo, envía una respuesta al cliente indicando si la entrega ha sido exitosa o si se ha producido algún error. En caso de éxito, el cliente cierra la conexión utilizando el comando «QUIT».

Es importante destacar que el protocolo SMTP puede ser utilizado tanto para enviar como para recibir correos electrónicos. Cuando un usuario envía un correo electrónico, su cliente de correo se conecta al servidor de correo saliente a través del puerto 50/tcp y sigue los pasos antes mencionados. Por otro lado, cuando un usuario recibe un correo electrónico, su cliente de correo se conecta al servidor de correo entrante, generalmente a través del puerto 110/tcp o 995/tcp para POP3 o 143/tcp o 993/tcp para IMAP, para descargar los mensajes.

En resumen, el protocolo de verificación de correo remoto en el puerto 50/tcp, o SMTP, es esencial para el envío y recepción de correos electrónicos en redes informáticas. A través de una serie de comandos y respuestas, el cliente y el servidor de correo remoto establecen una comunicación segura y confiable para transmitir los mensajes. Es crucial comprender el funcionamiento de este protocolo para asegurar la correcta configuración y gestión de los servicios de correo electrónico en una red.

El protocolo de verificación de correo remoto en el puerto 50/tcp, también conocido como RVP (Remote Verification Protocol), es una herramienta utilizada para verificar la validez de las direcciones de correo electrónico.

Este protocolo opera en el puerto 50/tcp, el cual es utilizado específicamente para la comunicación de RVP. Al utilizar este protocolo, los servidores de correo pueden verificar si una dirección de correo electrónico es válida sin necesidad de enviar un correo real.

El funcionamiento del protocolo RVP implica que el servidor de correo emisor envía una solicitud al servidor de correo receptor, solicitando la verificación de una dirección de correo específica. El servidor receptor verifica la existencia de la dirección y responde al servidor emisor indicando si la dirección es válida o no.

Una de las ventajas de utilizar el protocolo RVP es que reduce el tráfico de correo no deseado. Al verificar la validez de las direcciones de correo antes de enviar un correo real, los servidores de correo pueden evitar enviar mensajes a direcciones inválidas o no existentes, lo que ayuda a prevenir el spam y a mejorar la eficiencia del sistema de correo.

Sin embargo, es importante tener en cuenta que el protocolo RVP no es ampliamente utilizado en la actualidad. Esto se debe a que existen otros métodos más efectivos y seguros para verificar la validez de las direcciones de correo electrónico, como el uso de técnicas de validación de correo electrónico en tiempo real.

En resumen, el protocolo de verificación de correo remoto en el puerto 50/tcp es una herramienta utilizada para verificar la validez de las direcciones de correo electrónico. Aunque ha sido utilizado en el pasado, en la actualidad existen métodos más efectivos y seguros para realizar esta verificación.